文/余晟

来源:余晟以为(ID:yurii-says)

最近伊朗又成了国际热点话题,美国和伊朗下来会怎么做,也成了大家关注的焦点。通常,大家关心的都是双方会出动什么武器,攻击对方什么目标。但许多人也许不知道,美国和伊朗在飞机导弹你来我往之前,已经在网络上有过数次交手。

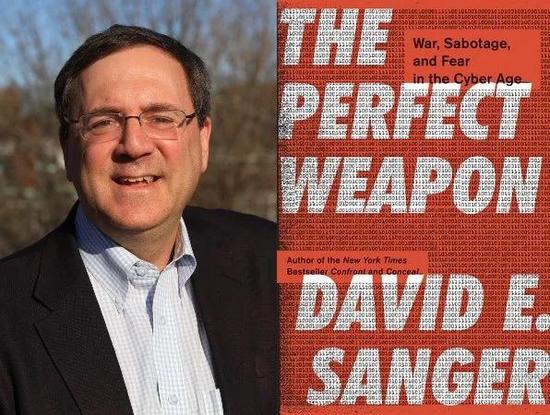

信息安全虽然不是我的专业领域,但平时一直都在关注这方面的新闻。恰好,最近也在读《纽约时报》记者David E.Sanger在2018年出版的全面讲解网络和信息战的The Perfect Weapon,里面有大量篇幅提到了美国和伊朗之间的信息战,充满了众多有意思的细节。考虑到这本书没有中文版,以下我把自己已经读到的部分内容摘录在这里,供有兴趣的读者参考。

David E.Sanger和The Perfect Weapon

David E.Sanger和The Perfect Weapon

在本世纪最初的几年里,信息战到底如何打,如何利用网络发动攻击,即便是美国都没有概念。对当时的人来说,这是完全无从想象的问题。甚至即便在美国意识到信息网络的攻防都很重要,成立专门的网络司令部之后,仍然有军方人士不能理解信息战的重要性。——这有点像差不多一百年前的情况,那时候军队是陆军和海军的天下,至于(当时还没独立的)空军,“他们在天上,连敌人的面都见不到,怎么好意思说能打仗呢?”

尽管如此,在那几年美军已经开始思考信息时代的安全问题。传统上,国家的安全由核武器保障,“确保互相摧毁”的政策保证了核大国之间的安全。但是进入二十一世纪,核武器不再是保卫国家安全的有力武器。因为威胁未必来自其它大国,甚至不是来自某个国家。长期以来,关于如何应付核战争,各国都有一套成熟的机制。比如不间断监视其它国家的导弹/火箭发射,一旦判断为核导弹则立即启动预案。

美国导弹防御系统介绍

美国导弹防御系统介绍

然而如果发动信息攻击,所有的现存机制都将失效:觉察到自己受到信息攻击,很可能是攻击已经发生了很久;同时,也很难判断攻击到底来自何方,许多信息攻击都通过位于其它地点的“肉鸡”发起;更何况,即便你知道攻击者的身份,也很难发动有效的反击,类似“发射核导弹报复”之类的做法,在信息时代是毫无作用的。

也是在二十世纪初的几年里,伊朗加速了它的核计划。伊朗的核计划让以色列高度紧张,要知道,以色列处在阿拉伯国家的包围之中,从诞生起就极度追求安全感。当时的以色列总理内塔尼亚胡向美国总统小布什要求得到钻地炸弹,以便彻底摧毁伊朗的核设施。但是因为担心引发不可控的后果,小布什拒绝了内塔尼亚胡的请求。

尽管如此,小布什还是必须为以色列解决安全问题。最终的结果就是,美国和以色列共同开发了一种病毒,这就是日后大名鼎鼎的“震网(Stuxnet)”病毒。以专门设计的病毒来攻击对方的信息系统,而不只是窃取情报,震网病毒开了先例。虽然大家都知道病毒的名字叫“震网”,其实这个项目有个专门的代号,叫“奥运会(Olympic Games)”。

既然有第一次,就必然有很多弯路要走,况且这还是跨国合作。美国和以色列一直互相指责,以色列人指责美国人行动太慢,不能及时奏效;美国人指责以色列太毛躁,总是冒进。然而无论有多少分歧,“震网”病毒最终还是制造出来了,散播出去了。在2010年左右,“震网”病毒开始在全世界大范围流行,在各地的电脑网络中都可以找到它的踪迹。

当时,大家发现了“震网”病毒,分析这种病毒却看不出什么踪迹和破绽,只能判断出它显然出自相当专业的团队,却不知道这种病毒到底要做什么。另一条线索是,这种病毒似乎在寻找某些特定的硬件,也就是来自德国西门子的可编程逻辑控制器(Programmable Logic Controller),它在水泵、空调、汽车等等许多地方都有个应用,控制阀门的开闭、机器的运转速度等等。但是,一种到处寻找可编程逻辑控制器的病毒到底要干什么呢?控制了水泵、空调、汽车等等设备,目的又是什么呢?没有人知道。

当时还有人发现,即便该病毒感染了对应的设备,也不会立即启动,要启动还要满足一个条件:只有在遇到164台机器组成的机组时,它才会启动攻击。那么,164台机器的机组在哪里才有?安全专家们想破脑袋也找不出答案。实际上,这也确实很难,没有多少人知道,伊朗Natanz核设施的离心机组,恰恰是每164台机器为一个编组。

伊朗Natanz的核设施

伊朗Natanz的核设施

即便“震网”病毒具有感染能力,但核电站的控制系统一般都有安全设施,而且多是通过“气密(Air Gap)”系统与外界物理隔绝的。如何能感染到核电站内部的系统呢?这个问题上,美国大概从俄罗斯的信息攻击上获得了启发。

在2008年秋天,奥巴马即将入住白宫之前,美国忽然发现五角大楼的加密网络里出现了俄罗斯黑客的身影。遭到入侵的网络是SIPRNet,即Secrete Internet Protocol Router Network,并不与互联网直接相联,同时关联了军方、白宫、中情局等情报机构。也就是说,这不是五角大楼的内网,而是美国完整的机密情报机构网络。俄国黑客入侵到这张网络,等于可以直接浏览美国最机密的情报信息。

那么,俄国黑客是如何进入这张网络的呢?调查很快找到了原因:有人在中东地区美国军事基地的停车场附近丢弃了不少U盘。只要有人捡到U盘,插到联入了SIRPNet网络的计算机里,俄国黑客就可以进入,准备回传资料了。到2008年美军发现入侵时候止,俄国黑客的入侵程序已经散步到美军中央司令部各处。作为补救措施,后来所有接入SIRPNet的计算机,USB接口都必须封死。

所以,在传播“震网”病毒时,美军大概也采取了类似的做法,但这个问题没有确切答案。

尽管“奥运会”项目牵涉人众多,不难采访到参与者,但与传统的军事攻击相比,信息攻击具有截然不同的特点。传统的军事攻击手段,攻击方都会大方承认自己拥有某种武器,甚至公开武器的信息诸元,以形成威慑。但是没有人会承认自己拥有某些信息攻击武器,更不会公开这些武器的运作细节。所以,尽管能采访到参与者,但他们绝对不会承认或者否认记者提出的任何话题,充其量,他们只会说,“如果我要解决某个问题,我大概会如何如何做”。

另外,按照接受采访的相关人士的说法,美军开展信息战还有流程上的重大问题。按照管理,美军的每项军事行动都应当有法律人士核准风险。但是,因为互联网上几乎没有任何战争法规则,所以发动攻击之前,很难判断法律风险。加之信息战的结果未知,很可能影响范围或者严重程度出乎预期。所以美军如果要发动信息战,必须得到总统明确授权,这待遇与核武器相同。

相应的,在Trump就任总统的第一年,国防部长James Norman Mattis向他建议:鉴于网络攻击可能瘫痪全美的电网、自来水供应、手机网络,造成的影响丝毫不疏于核武器,所以Trump应当做好准备,升级“保护手段“,那就是:如果任何国家打算采取对美国的信息基础设施采取毁灭性攻击手段,即便不使用核武器,也应当做好可能会受到核武器反击的心理准备。

Trump接受了这项提议。此事在2018年2月被多家媒体报道,引起了广泛关注。美国到底会在什么级别的网络攻击之下动用核武器,会动用什么核武器如何反击,目前尚不得而知。

回来说“震网”病毒,其最终结果已经有许多报道,伊朗人发现,离心机莫名其妙地出现故障,而参数显示一切正常,怎么也查不出原因。如果不是因为一个低级错误——这种病毒并不支持Window 95和Windows 98,所以如果运行在这两个平台上,它应该自行毁灭,但是程序员在判断操作系统版本时搞错了“和”与“或”的逻辑,病毒在Windows 95和Windows 98上不会自行毁灭,而是导致蓝屏,最终露了马脚。

发现病毒之后,伊朗花了大概一年的时间重建离心机系统,离心机的数量达到了之前的三倍。对伊朗人来说,他们及时发现和挫败了美国和以色列的阴谋。对美国和以色列来说,“震网”病毒是对伊朗的警告,“我们有能力深入你们非常核心的系统”,于是伊朗疑神疑鬼,在安全方面投入(浪费)更多资源;“仅仅是为了瘫痪你的离心机,我们就愿意处心积虑、深文周纳,如果你继续核计划,我们必将投入更多的力量”。

无论大家如何看这件事,有些后果是非常清楚的。从此之后,美国意识到信息战的巨大价值,也开始大力关注信息攻防,再不会有“奥运会”那种凑合起来的团队执行任务,而是由国家安全局和五角大楼合力成立了网络司令部(Cyber Command)。不过,这个安排更像拉郎配,从一开始就充满了矛盾。

网络司令部归属五角大楼,但国家安全局的人看不起网络司令部,认为他们不懂技术;军方的人则看不起国家安全局,认为他们根本不懂军事,只是一群自大的老百姓。国家安全局想的是投入大量资源,入侵各种系统,埋下各种木马和后门;而网络司令部经常希望发动攻击,至少各种木马和后门必须时常演练,确保有效性。

美国要开展网络战争,面临的困境还不止于此,人员招聘也是相当麻烦的。

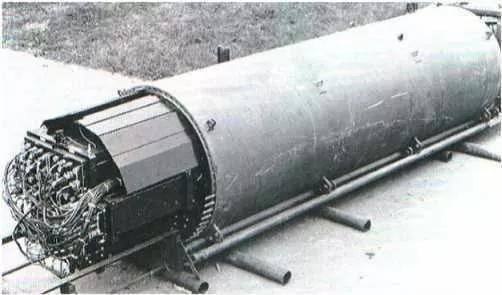

20世纪70年代,美国曾经组织过“常春藤钟行动(Operaiont Ivy Bell)”,目的是窃取苏联在堪察加半岛西面的鄂霍次克海的海底电缆通讯。当时美军研制出6米长的设备,以潜艇拖放到苏联海底电缆附近收集信息,每一个月左右,由潜水员进行更换。此计划虽然风险巨大,但一直执行顺利,获得了大量情报。直到1980年,一名破产的国家安全局通讯专家走进苏联大使馆,为获得金钱告发此事为止。

为实行“常春藤钟行动”,美国需要调集大量的专业人才。不过当时这并不是问题。在冷战,美国和苏联都想毁灭对方,所以窃听对方情报就等于“捍卫自己的人民”,天然具有道德正义性。然而今天,美国的窃听对象并不限于外国,甚至连本国公民的通讯也要监听,这种工作已经天然失去了道义优势。

“常春藤钟”行动中的水下监听设备

此外,拜互联网热潮所赐,如今高级IT人才在Google、Facebook等民间公司能获得的报酬远远高于成为政府雇员,哪怕是军方雇员。结果是,大量情报工作、信息战相关工作,不得不由民间公司承包,委托给私人公司来做.

世人皆知的斯诺登就是民间公司雇员,他不过是在公开市场上买了一个不到100美元的爬虫程序,就从情报网络内获得了海量的机密文档,知道安全机构都“干了什么”。尽管更高级别的信息他接触不到,不知道“到底是怎么干的”,但已经让世人震惊了。退一步说,这个例子也充分反映出“信息战”的复杂所在,不但对他人是,对自己也是。

回来说美国和伊朗的信息战。伊朗发现了“奥运会”项目之后,也开始以其人之道还治其人之身,对四十多家美国金融机构发起了信息战,包括摩根大通、美国银行、纽约证交所等等都受到影响。伊朗的目的并不是窃取资料,而是瘫痪服务。通过遍布世界各处的几千台肉鸡发起请求,让目标主机疲于应付,最终瘫痪。

金融机构在这次攻击中显得特别被动。一方面,他们面对的是怒气冲冲的客户,抱怨自己的服务质量太差,而美国政府建议他们开诚布公告诉客户真实原因;另一方面,他们更愿意默默承担,因为一旦公开说自己受到攻击,就等于承认自己安全防护不到位,丧失客户信任,索赔案估计也会一桩接一桩。所以最后的结果是,金融机构对此事都缄口不言,客户对真实原因一无所知。

当然,这次攻击也产生了两个结果。第一个是,美国开始投入巨资,为私营的金融机构建设安全系统。第二个是,美国开始思考,“以后遇到这种情况,该如何反击?”,武装攻击当然不可取,可是如果从网络上反击,是照样瘫痪伊朗的银行系统,还是瘫痪伊朗的供水供电等基本设施?况且,所有的攻击都是从伊朗境外的肉鸡发起的,从明面上讲,也无法认定伊朗就是幕后黑手。

美国还在思考的时候,2012年,伊朗又对中东其它国家发起了网络攻击。通过“沙蒙(shamoon)”病毒,伊朗攻击了沙特阿拉伯Saudi Aramco公司和卡塔尔RasGas公司办公网络。虽然原油的开采不受影响,但运输、存储、结算、通讯都无法进行,等于石油业务全面瘫痪。

为了尽快恢复服务,财大气粗的沙特人把所有受感染的电脑硬盘全部销毁,然后动用私人机队四处采购硬盘,重新安装系统,甚至一度引发全球硬盘涨价。到9月1日,也就是攻击发生17天之后,终于恢复了正常业务。

关于美国和伊朗的信息战,暂时就写到这里,有点零散,希望大家别介意。最后,我还想补充一点,关于“猎杀巨人”项目的信息。

美国长期以来一直不信任华为,怀疑华为的设备有某些后门,但一直没有找到证据。美国政府可以禁止美国国内电信运营商采购华为的设备,但无法禁止美国的盟友采购华为设备,而且美国也无法拿出技术上可以匹敌华为的设备供盟友选择。

面对这种尴尬局面,小布什时代就批准了名为“猎杀巨人(shotgiant)”的项目。其基本思想是,既然华为的设备能广泛使用,而美国无力阻止,不如另辟蹊径,潜心研究华为设备的漏洞,如果能植入某些木马或者后门,美国情报机构就可以以华为设备为跳板,通行世界各国。

“猎杀巨人”项目一直在悄悄进行,直到2013年,德国《明镜》周刊和美国《纽约时报》根据斯诺登的文件,报道了该项目的细节,它才被公众知晓。此事让美国政府倍感尴尬,因为他们指控中国所做的事情,其实自己也在做,而且做得更彻底。

自此之后,就没有更多关于“猎杀巨人”项目的报道。那么该项目是否还在开展,进展到什么程度了,这些问题目前外界一无所知。我们能确定的是,华为一定会重视此事,一定应该有所应对。

祝福华为。

红包分享

红包分享 钱包管理

钱包管理